Investigadores de ESET analizan Telekopye, un bot de Telegram que facilita la creación de contenido falso para plataformas de compraventa online y es usada por el cibercrimen que sale a la caza de sus víctimas a las que llaman mamuts.

Cada vez más personas optan por las compras online. ¿Y por qué no? Es cómodo, los productos se entregan en la puerta de casa y es posible incluso ahorrar algo de dinero. Desgraciadamente, los estafadores abusan de ello y se dirigen a estos servicios y a sus clientes en beneficio propio. Pueden crear un anuncio de productos que no existe y, una vez que la víctima paga, desaparecen en el éter.

Recientemente encontramos el código fuente de un conjunto de herramientas que hace que los estafadores no necesiten ser especialmente versados en informática. Este kit de herramientas se implementa como un bot de Telegram que, cuando se activa, proporciona varios menús fáciles de navegar en forma de botones. En este blogpost nos centraremos en el análisis y las características del kit de herramientas, así como en la estructura del grupo o grupos que lo utilizan. Bautizamos a este conjunto de herramientas como Telekopye.

Esta entrada de blog es la primera de una serie de dos partes en las que examinaremos más de cerca Telekopye y mostraremos algunas de las características clave que son muy útiles para los estafadores. En la segunda parte, nos centraremos más en las operaciones en grupo.

Puntos clave de este blogpost

- Telekopye es un kit de herramientas que funciona como un bot de Telegram y ayuda a los estafadores a timar a sus víctimas.

- Telekopye está diseñado para atacar mercados en línea, principalmente (pero no exclusivamente) los populares en Rusia.

- Telekopye crea páginas web de phishing a partir de plantillas predefinidas, y genera y envía correos electrónicos y mensajes SMS de phishing.

- Los usuarios y operadores de Telekopye están organizados en una jerarquía clara.

Visión general

Ideamos el nombre Telekopye como la combinación de Telegram y kopye (копье), que en ruso significa lanza, debido al uso de phishing altamente dirigido. Los estafadores llaman mamuts a las víctimas de esta operación (véase la figura 1) y varias pistas apuntan a Rusia como país de origen de los autores y usuarios del kit de herramientas.

En aras de la claridad, y siguiendo la misma lógica, nos referiremos a los estafadores que utilizan Telekopye como Neandertales.

Figura 1. Uno de los memes (Mamut perdido) de una conversación de grupo publicada por neandertales

Telekopye fue subido a VirusTotal en múltiples ocasiones, principalmente desde Rusia, Ucrania y Uzbekistán, desde donde suelen operar los Neanderthals de acuerdo al idioma que usan en los comentarios del código y en la mayoría de los mercados blancos de ataque.

Aunque los principales objetivos de Neanderthals son los mercados online populares en Rusia, como OLX y YULA, observamos que sus objetivos son también mercados online que no son nativos de Rusia, como BlaBlaCar o eBay, e incluso otros que no tienen nada en común con Rusia, como JOFOGAS y Sbazar. Solo para ilustrar lo grandes que son algunos de estos mercados, la plataforma OLX tuvo, según Fortune, 11.000 millones de páginas vistas y 8,5 millones de transacciones al mes en 2014.

Pudimos recopilar varias versiones de Telekopye, lo que sugiere un desarrollo continuo. Todas estas versiones se utilizan para crear páginas web de phishing y enviar mensajes de phishing por correo electrónico y SMS. Además, algunas versiones de Telekopye pueden almacenar datos de las víctimas (normalmente detalles de tarjetas o direcciones de correo electrónico) en el disco donde se ejecuta el bot. Telekopye es muy versátil, pero no contiene ninguna funcionalidad de IA de chatbot. Por lo tanto, en realidad no realiza las estafas; sólo facilita la generación de contenidos utilizados en dichas estafas. En julio de 2023, detectamos nuevos dominios que encajan con el modus operandi de los operadores de Telekopye, por lo que siguen activos. La última versión de Telekopye que hemos podido recopilar es del 11 de abril de 2022. Evaluamos que Telekopye ha estado en uso desde al menos 2015 y, basándonos en fragmentos de conversaciones entre neandertales, que diferentes grupos de estafadores lo están utilizando.

Escenario de la estafa Telekopye

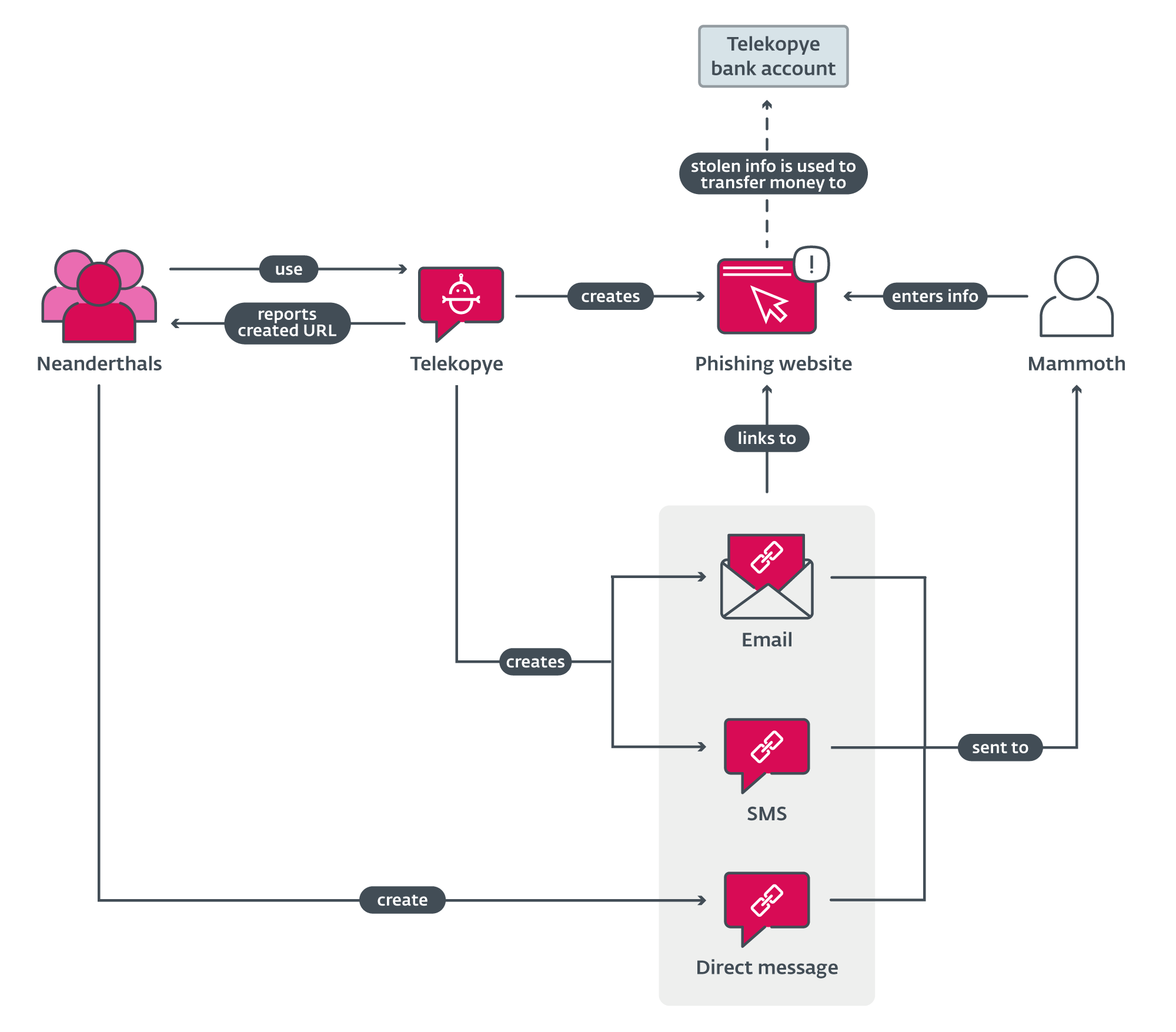

Gracias a la naturaleza humana, estafar en mercados online parece ser muy fácil. Normalmente se reduce a varias partes clave de la estafa, como se ve en la Figura 2, que los Neandertales siguen. En primer lugar, los neandertales encuentran a sus víctimas (mamuts). A continuación, intentan ganarse su confianza y persuadirles de que son legítimos (en la parte 2 veremos por qué es necesario). Cuando los neandertales creen que un mamut confía lo suficiente en ellos, utilizan Telekopye para crear una página web de phishing a partir de una plantilla prefabricada y envían la URL al mamut (la URL también puede enviarse por SMS o correo electrónico). Después de que el mamut envía los datos de la tarjeta a través de esta página, los neandertales utilizan estos datos de la tarjeta para robar dinero de la tarjeta de crédito/débito del mamut, mientras ocultan el dinero utilizando varias técnicas diferentes, como blanquearlo a través de criptomoneda. Basándonos en varios fragmentos de conversación, evaluamos que algunos mezcladores de criptomonedas están involucrados. Hay un eslabón perdido entre el momento en que se estafa dinero al Mamut y el pago a los Neandertales, que suele ser en criptomoneda.

Funcionalidad de Telekopye

Telekopye dispone de varias funcionalidades diferentes que los Neandertales pueden aprovechar al máximo. Estas funcionalidades incluyen el envío de correos electrónicos de phishing, la generación de páginas web de phishing, el envío de mensajes SMS, la creación de códigos QR y la creación de capturas de pantalla de phishing. En las siguientes secciones, nos centraremos en las partes más útiles de Telekopye para el Neanderthal medio.

Interfaz

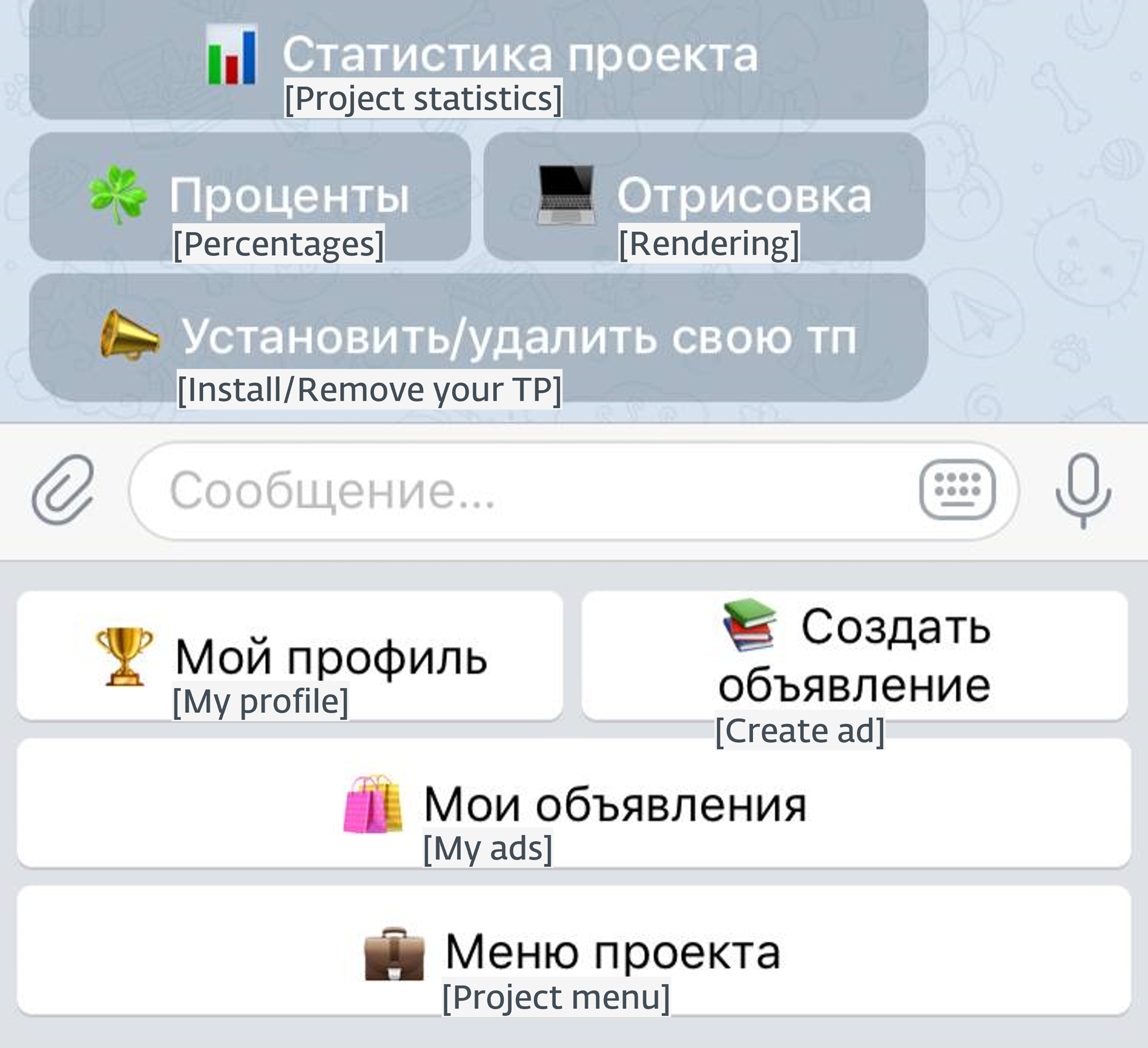

Cada grupo de Telegram que utiliza Telekopye consiste en uno o más Neandertales que operan simultánea e independientemente. La funcionalidad se ofrece a través de botones, probablemente para facilitar la estafa a los Neandertales.

La Figura 3 muestra uno de los menús de Telekopye en un grupo de Telegram en funcionamiento. Destacan los botones “Mis anuncios”, que muestra todos los listados abiertos (anuncios de estafa en curso) que tiene cada Neanderthal, y “Mi perfil”, que permite a los Neanderthals ver la información de su perfil en esta plataforma, como el número de estafas realizadas, la cantidad de dinero preparada para el próximo pago, etc.

Figura 3. Ejemplo de interfaz de operador de Telekopye en un grupo de Telegram

Generación de páginas de phishing

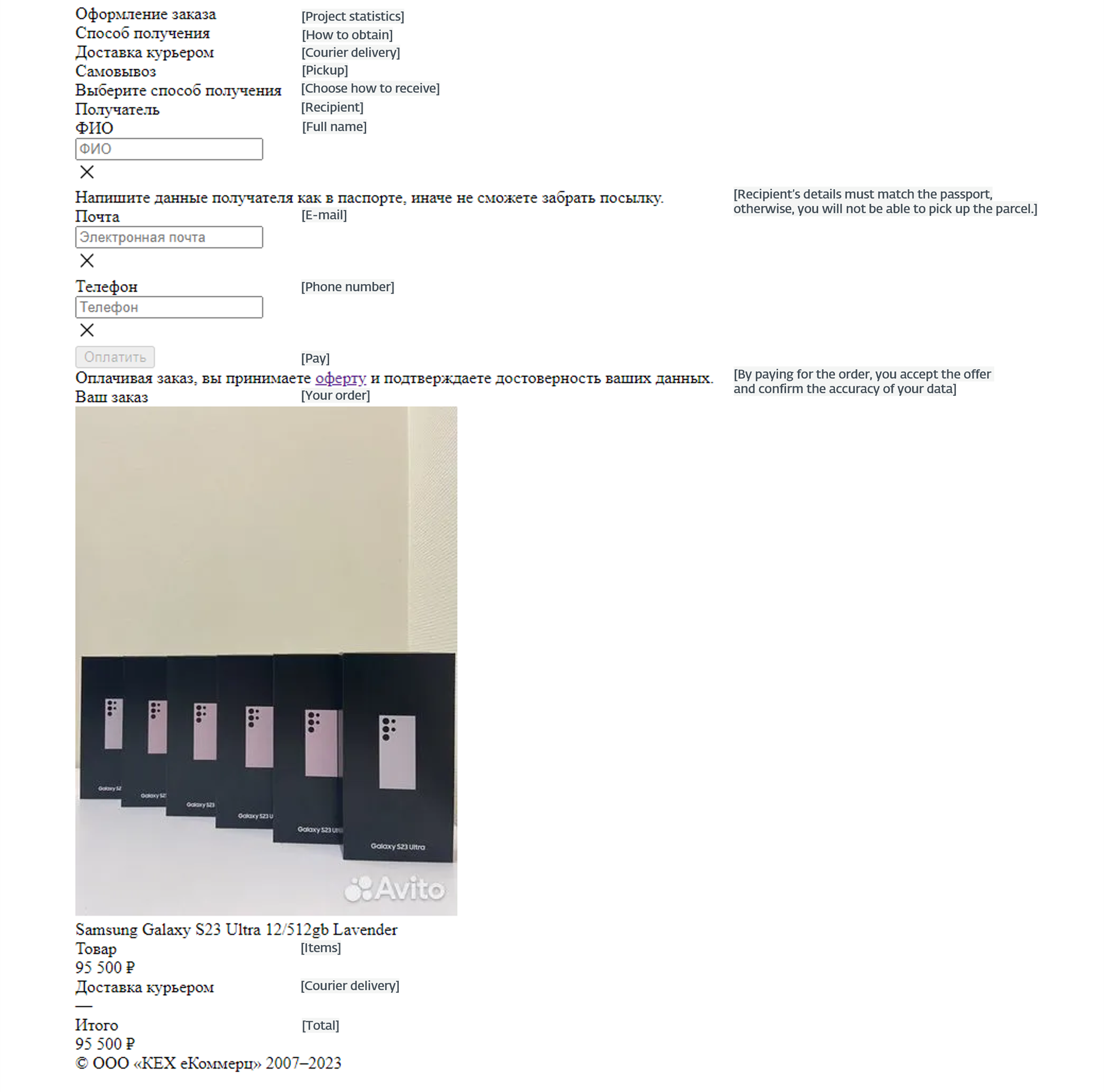

La característica principal de Telekopye es que crea páginas web de phishing a partir de plantillas HTML predefinidas bajo demanda. Un Neanderthal necesita especificar la cantidad de dinero, el nombre del producto y, basándose en la plantilla, información adicional como la ubicación a la que se enviará el producto, la foto, el peso, y el nombre del comprador. A continuación, Telekopye toma toda esta información y crea una página web de phishing. Estas páginas web de phishing están diseñadas para imitar diferentes sitios de inicio de sesión de pagos/bancos, pasarelas de pago de tarjetas de crédito/débito, o simplemente páginas de pago de diferentes sitios web.

Para facilitar el proceso de creación de páginas web de phishing, estas plantillas de páginas web están organizadas por países a los que se dirigen. La figura 4 muestra un sencillo menú de creación en el que algunas plantillas están clasificadas por países. El único caso atípico es BlaBlaCar para servicios de automóviles compartido independientes del país.

Figura 4. Menú de creación para diferentes páginas de phishing. Menú de creación de diferentes páginas de phishing. Obsérvese que la bandera sueca se asocia incorrectamente con Suiza en la esquina superior derecha.

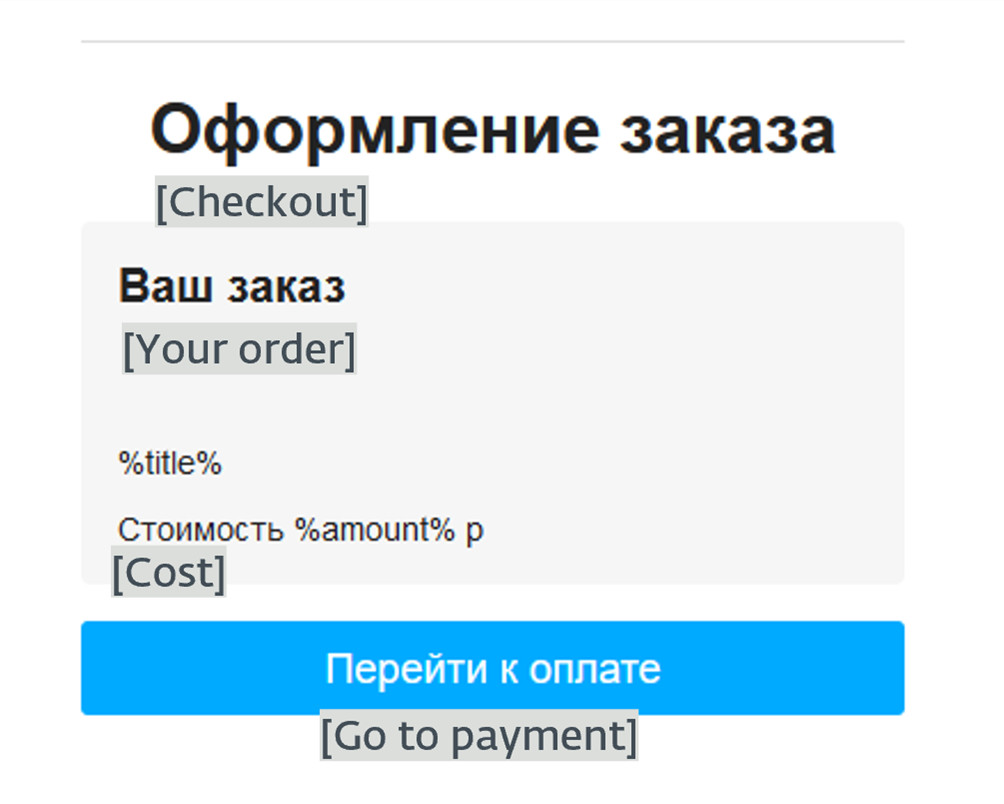

La figura 5 muestra una de estas páginas web de phishing, que probablemente aún no esté totalmente perfeccionada.

Figura 5. Plantilla de página web de phishing sin completar (traducciones automáticas entre paréntesis)

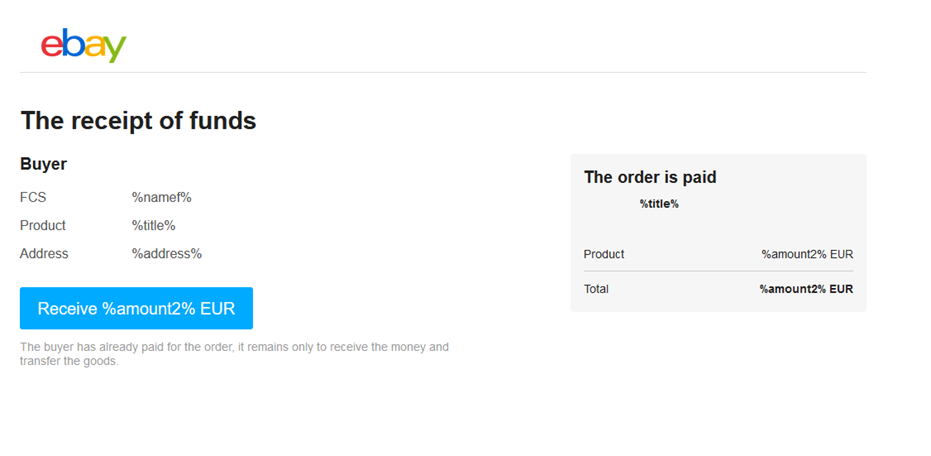

El producto final se ve en la Figura 6, una página web de eBay parecida a la original que es casi irreconocible (o al menos se parece a algo que uno esperaría del sitio web legítimo). Al hacer clic en el botónRecibir %importe2% EUR, a un Mamut se le muestra una pasarela de tarjeta de crédito/débito falsa.

Figura 6. Plantilla terminada para la página web de phishing que suplanta a eBay

Estos dominios de phishing no son fáciles de detectar. Normalmente, los neandertales registran un dominio y luego crean subdominios para cada mercado objetivo de forma que la URL final empiece por el nombre de la marca esperada. En la Tabla 1, observe que sólo se utiliza un dominio – olx.id7423[.]ru – para dirigirse al popular mercado OLX. Un ejemplo de dominio legítimo para el mercado OLX es olx.ua. En resumen, suelen utilizar .ru como dominio de primer nivel y trasladan los dominios de segundo nivel al lugar del dominio de tercer nivel.

Tabla 1. Ejemplos de varios dominios utilizados para el phishing

Service name (RU) | Service name | Phishing domain | Legitimate domain |

Авито | Avito | avito.id7423[.]ru | avito.ru |

Юла | Youla | youla.id7423[.]ru | youla.ru |

Боксберри | Boxberry | boxberry.id7423[.]ru | boxberry.ru |

Сдек | Cdek | cdek.id7423[.]ru | cdek.ru |

Авито Аренда | Avito-rent | avito-rent.id7423[.]ru | avito.ru |

OLX KZ | OLX | olx.id7423[.]ru | olx.kz |

Куфар | Kufar | kufar.id7423[.]ru | kufar.by |

OLX UZ | OLX UZ | olx.id7423[.]ru | olx.uz |

OLX RO | OLX RO | olx.id7423[.]ru | olx.ro |

OLX PL | OLX PL | olx.id7423[.]ru | olx.pl |

OLX UA | OLX UA | olx.id7423[.]ru | olx.ua |

СБАЗАР | Sbazar | sbazar.id7423[.]ru | sbazar.cz |

IZI ua | IZI ua | izi.id7423[.]ru | izi.ru |

OLX BG | OLX BG | olx.id7423[.]ru | olx.bg |

Transacciones y pagos

Los neandertales no transfieren el dinero robado a los mamuts a sus propias cuentas. En su lugar, todos los Neandertales utilizan una cuenta compartida de Telekopye controlada por el administrador de Telekopye. Telekopye hace un seguimiento del éxito de cada neandertal registrando las contribuciones asociadas a esa cuenta compartida, ya sea en un simple archivo de texto o en una base de datos SQL.

Como consecuencia, el administrador de Telekopye paga a los neandertales. El pago se divide en tres partes

1. Comisión del administrador de Telekopye.

2. Comusión al recomendador (el sistema de recomendación se trata más adelante en esta entrada del blog).

3. Pago real.

La comisión para el administrador de Telekopye es del 5-40%, dependiendo de la versión de Telekopye y del papel del Neanderthal (los papeles también se discuten más adelante en la entrada del blog).

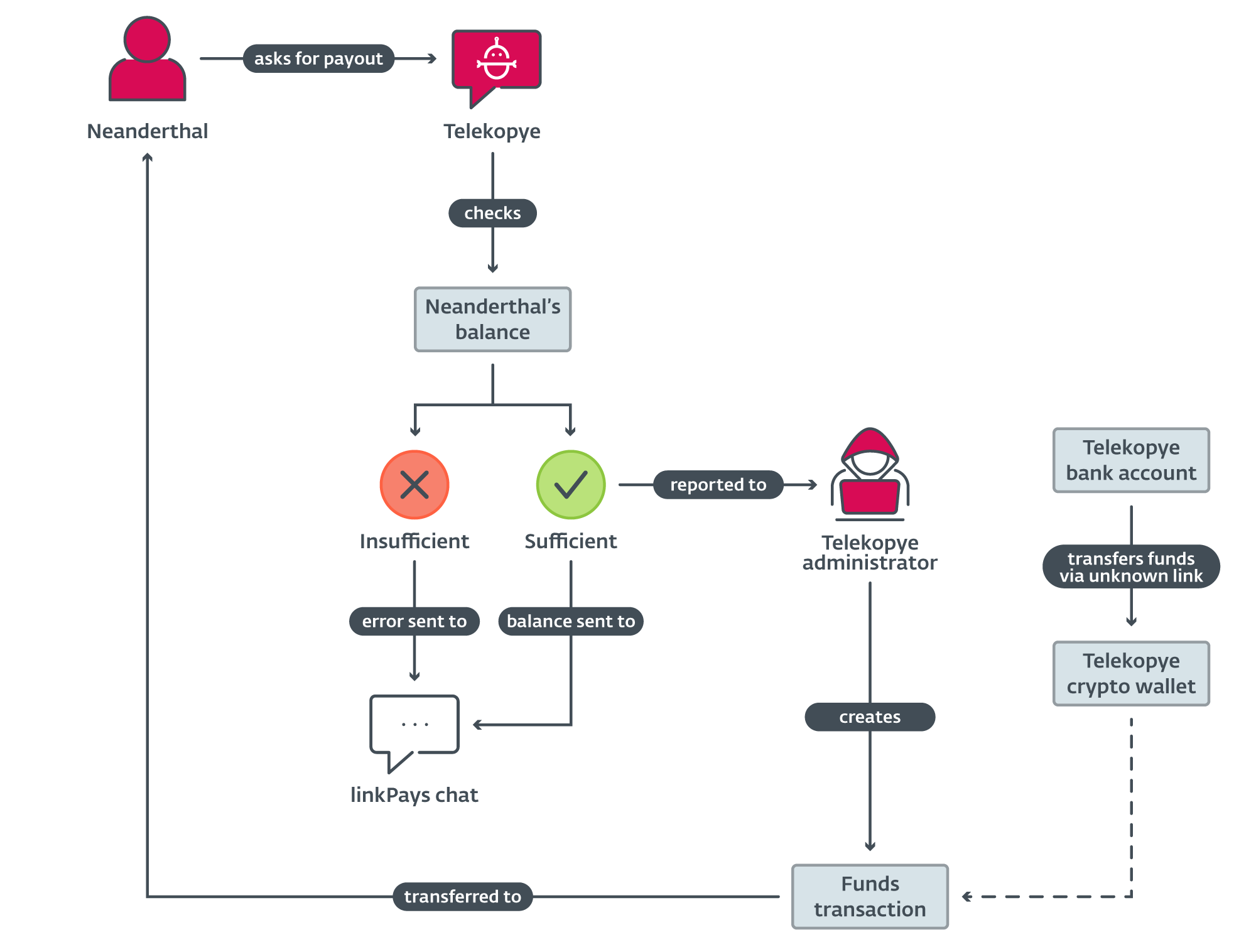

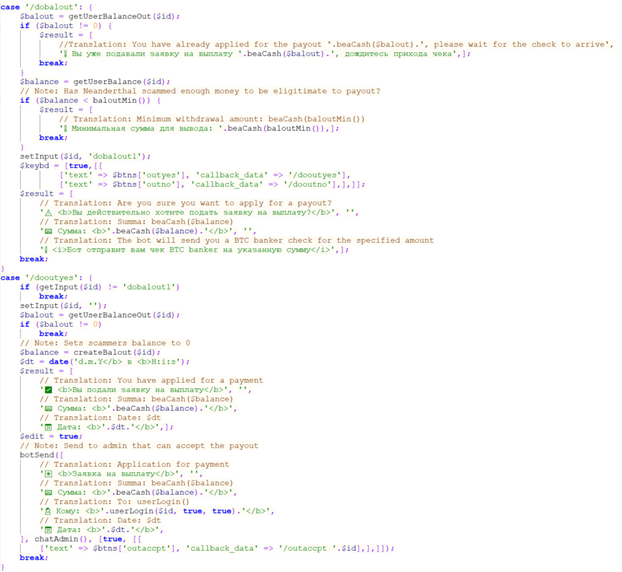

Cuando un Neanderthal cumple los requisitos para recibir un pago, lo solicita a Telekopye. Telekopye comprueba el saldo del Neanderthal, el administrador de Telekopye aprueba la solicitud final y, finalmente, los fondos se transfieren al monedero de criptomoneda del Neanderthal. En algunas implementaciones de Telekopye, el primer paso, solicitar un pago, está automatizado y la negociación se inicia cuando un Neanderthal alcanza un determinado umbral de dinero robado de estafas realizadas con éxito (por ejemplo, 500 RUB). El proceso de solicitud de pago manual se ilustra en la figura 7 y la parte asociada del código fuente de Telekopye en la figura 8.

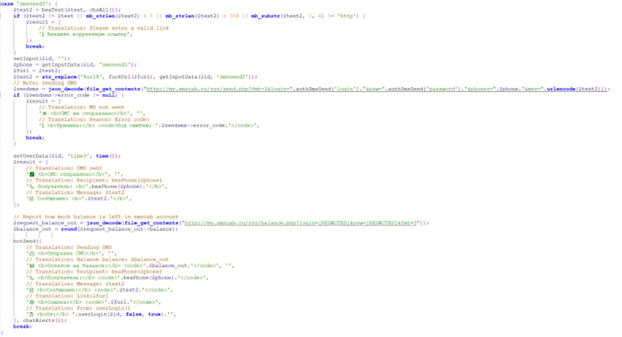

Figura 8. Código que se ejecuta cada vez que un Neanderthal quiere retirar fondos

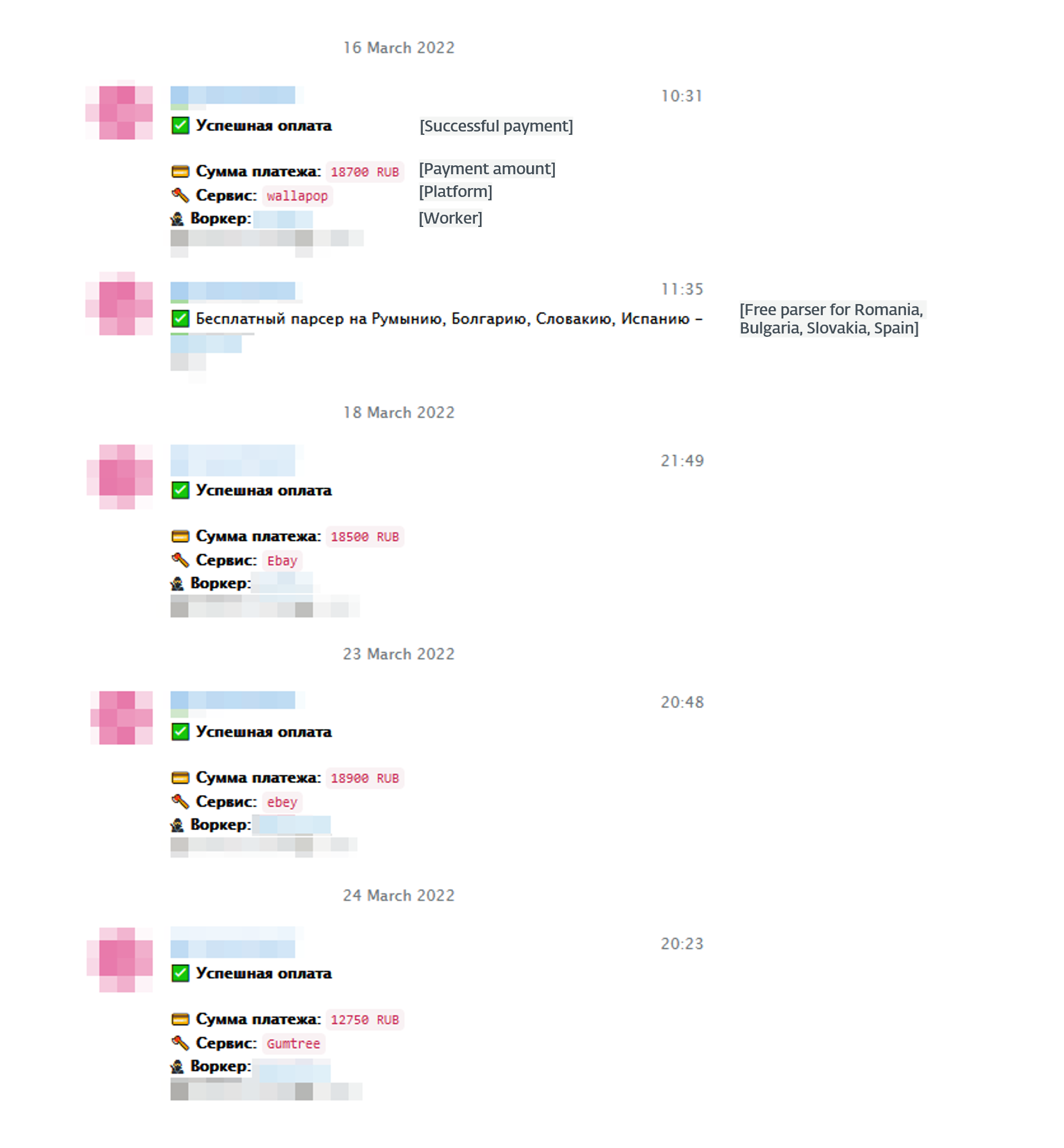

Telekopye mantiene registros de los pagos procesados en un canal de Telegram separado. Un Neanderthal que recibe un pago también recibe un enlace a este canal, probablemente para poder verificar que la transacción está registrada. La Figura 9 muestra un ejemplo de este canal de registro.

Figura 9. Ejemplo de registro de pagos en un canal de Telegram

El administrador de Telekopye no transfiere el dinero a través del propio Telekopye. En su lugar, el administrador utiliza una herramienta llamada “BTC Exchange bot”, probablemente un bot independiente de Telegram, o transfiere el dinero manualmente. Sin embargo, hemos observado una creciente integración de funciones relacionadas con el pago en Telekopye, por lo que esto podría cambiar en el futuro.

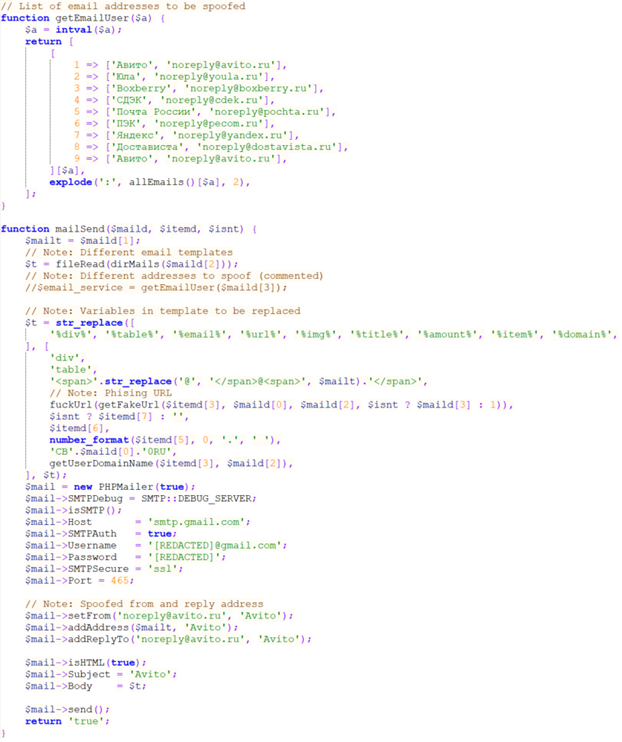

Envío de correos phishing

Los neandertales pueden ordenar a Telekopye que cree y envíe mensajes de correo electrónico. El remitente es una cuenta de correo electrónico predefinida y compartida por todos los neandertales. Estas cuentas de correo electrónico suelen estar asociadas a los dominios de phishing configurados por los neandertales. La figura 10 muestra el código para falsificar las cabeceras de correo electrónico “From“ y “Replay-to“ para que los mensajes de correo electrónico parezcan más legítimos.

Figura 10. Código para crear correos electrónicos de phishing con una URL falsa y una dirección de remitente falsa

La figura 11 muestra una de las muchas plantillas utilizadas para crear cuerpos de correo electrónico de phishing. No se ha proporcionado información adicional, por lo que se muestran valores predeterminados, en lugar de texto definido por el usuario, para %title% y %amount%.Detrás del botón “Ir al pago” se oculta una URL maliciosa.

Figura 11. Plantilla de correo electrónico que imita un simple correo electrónico de pago

Soporte para SMS

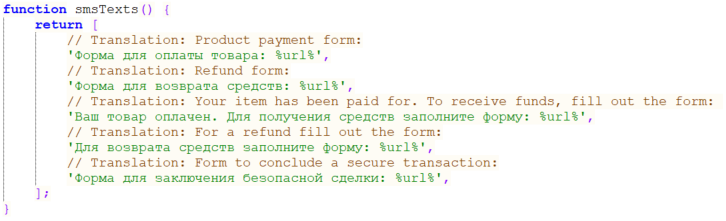

Además de los correos electrónicos de phishing, Telekopye permite a los Neanderthals crear y enviar mensajes SMS de forma similar. La figura 12 ilustra el fragmento de código responsable de crear y enviar dichos mensajes.

Figura 12. Parte del código para crear mensajes SMS utilizando el servicio en línea [legítimo] smscab.ru

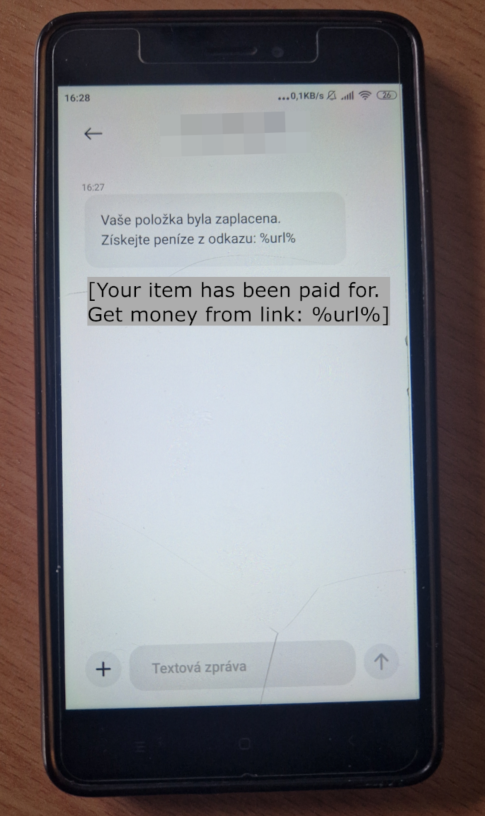

Algunas implementaciones de Telekopye tienen incluso textos SMS predefinidos en diferentes idiomas. Todas las plantillas de SMS dicen más o menos lo mismo, por ejemplo: “Su artículo ha sido pagado. Para recibir los fondos, rellene el formulario: <malicious_link>”. En laFigura 13 se muestran ejemplos de varias plan tillas de SMS, en las que aparecen plantillas originales enruso. En la Figura 14 se puede ver el aspecto de este SMS cuando lo recibe un Mamut.

Figura 14. Ejemplo de un SMS creado con un texto de plantilla en checo y recibido sin enlace malicioso

Telekopye depende en gran medida de servicios en línea como smscab.ru o smshub.org para enviar mensajes SMS. Hemos analizado una variante más antigua, en la que Telekopye utilizaba un número de teléfono hardcoded compartido entre todos los neandertales. Sin embargo, probablemente debido a que el bloqueo de un número de teléfono supondría el bloqueo de los mensajes de todos los neandertales, esta función dejó de utilizarse.

Manipulación de imágenes

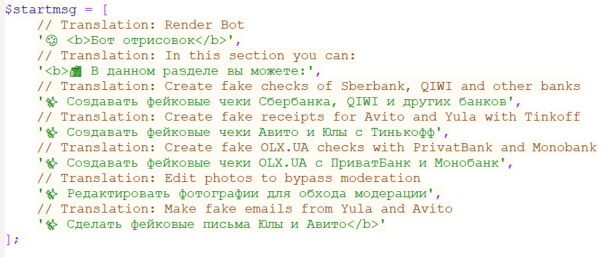

En esta sección describimos lo sencillo que resulta para los neandertales que utilizan Telekopye crear imágenes y capturas de pantalla convincentes. Algunas versiones de Telekopye tienen un componente llamado Render bot. Aunque Render bot podría clasificarse como un bot independiente, lo manejaremos como parte de Telekopye.

Cuando Render bot se añade a un chat de Telegram, nos recibe con el mensaje inicial que se ve en laFigura 15.

Figura 15. Mensaje inicial del bot Render Mensaje inicial del bot Render

Esto nos da una buena idea de cómo funciona esta parte de Telekopye. Podemos clasificar los usos de Render bot en dos categorías. En primer lugar, puede utilizarse para manipular imágenes de modo que no sea fácil cruzarlas. En segundo lugar, puede crear imágenes falsas que pretenden parecerse a capturas de pantalla legítimas. En esta sección, nos centraremos primero en la creación de estas capturas de pantalla falsas, una característica similar a la creación de páginas web de phishing.

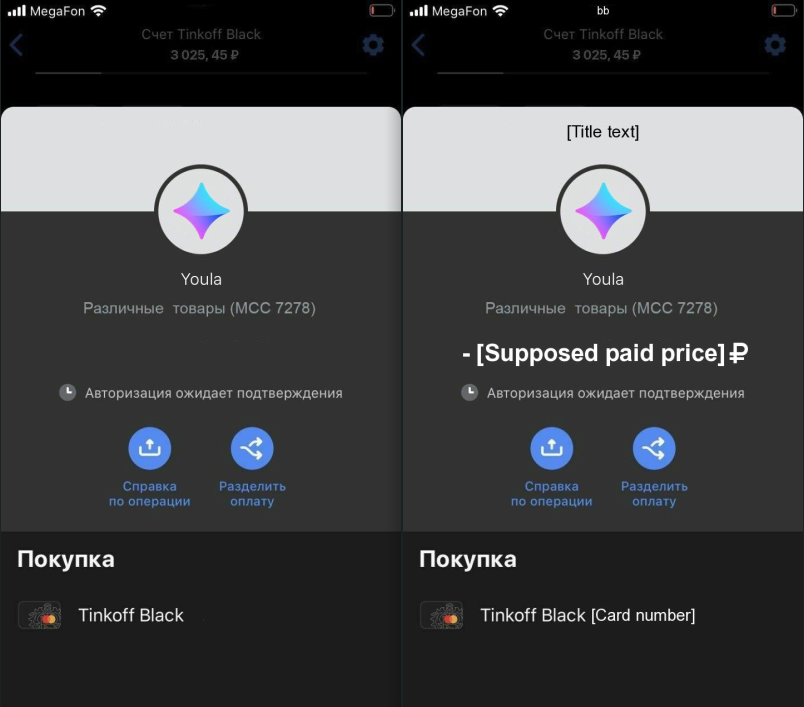

A diferencia de las páginas web falsas que se generan a partir de plantillas HTML, la base de las capturas de pantalla falsas es una imagen JPG a la que se le han eliminado algunas partes clave. Estas partes incluyen el supuesto precio pagado, el número de la tarjeta de débito/crédito, el título, el nombre, etc. Esta transformación se muestra en la figura 16, donde se comparan una plantilla sin formato y una plantilla con relleno. Al tratarse de imágenes, no hay botones interactivos, a diferencia de lo que ocurre con el correo electrónico y la página web de phishing.

Figura 16. Captura de pantalla falsa generada (plantilla a la izquierda, plantilla rellena con texto de muestra a la derecha)

Hay un gran énfasis en hacer que el texto insertado se ajuste lo mejor posible, por lo que Telekopye soporta varias fuentes diferentes. Al igual que antes, todo el comportamiento está codificado y no se utiliza IA. Encontramos nueve plantillas para Sberbank, Avito, Youla, Qiwi y algunos otros servicios.

Desde la perspectiva de los neandertales, la creación de estas capturas de pantalla no difiere de la creación de páginas web de phishing. Un Neanderthal sólo tiene que proporcionar unos pocos datos, y Telekopye crea una captura de pantalla/imagen falsa a partir de ellos.

En las carpetas de Render bot también es posible ver una de estas plantillas en proceso de creación. La figura 17 muestra una foto de una factura de un paquete, con campos numerados. Los desarrolladores de Telekopye borran todos los campos con números e intentan introducir en ellos su propio estilo y tamaño de letra. Cuando están satisfechos con el aspecto del producto final, lo añaden al bot para que otros Neandertales lo utilicen como nueva plantilla.

Otra funcionalidad no menos importante de esta parte de Telekopye es la manipulación de imágenes. Del código y sus comentarios se puede deducir que es capaz de cambiar imágenes de productos anunciados para que los motores de búsqueda no puedan cruzarlas. Suponemos que si la imagen se encontrara en un mercado en línea, la protección antispam de la IA la marcaría como maliciosa. Esta transformación es muy sencilla y consiste en un volteo vertical de la imagen y un pequeño cambio en el contraste.

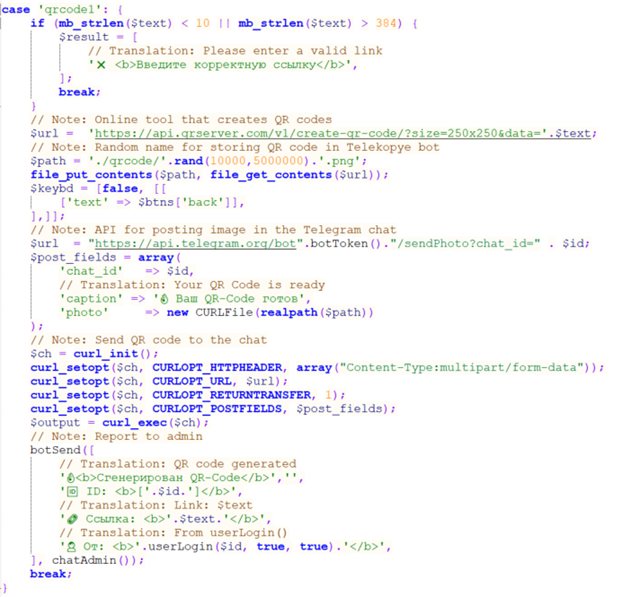

Características experimentales

Gracias al contenido de los archivos fuente de Telekopye, evaluamos que los desarrolladores intentan experimentar con diferentes tipos/variaciones de la estafa. Por ejemplo, en el código vemos la funcionalidad de generación de códigos QR (Figura 18). Esto puede significar una de dos cosas: bien forma parte del proceso de pago, o están intentando convertirlo en un nuevo truco para estafar. Una razón probable es que los Mamuts piensan dos veces a la hora de pagar a través de un código QR. Así que estimamos que va a haber un pequeño aumento de estafas utilizando este tipo de trucos.

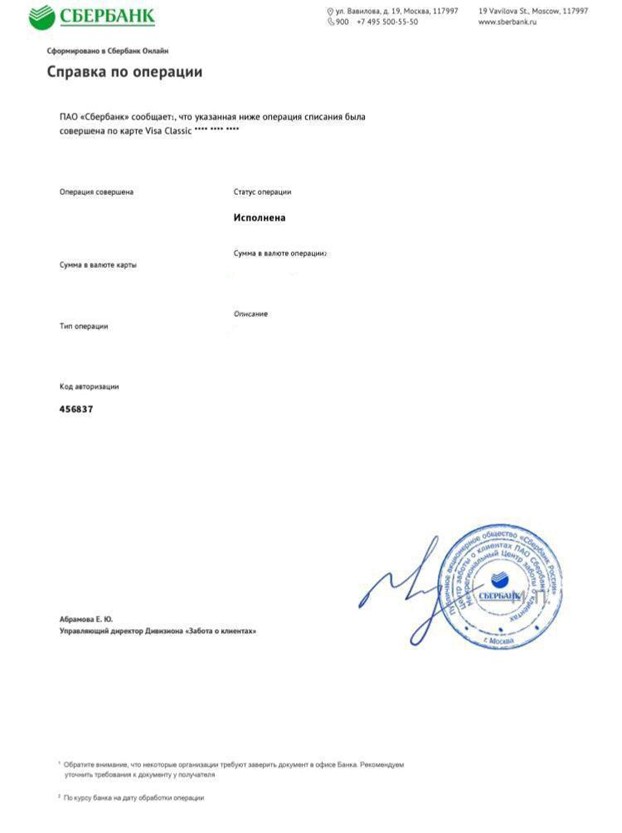

A partir de la Figura 15 parece como si el bot Render pudiera crear cheques falsos para Sberbank. Pero en realidad, sólo puede crear confirmaciones de pago (Figura 19).

Figura 19. Plantilla de confirmación de pago Plantilla de confirmación de pago

La generación de cheques falsos plenamente operativos es sólo cuestión de tiempo. Es posible ver fragmentos de trabajo que sugieren que ya se está trabajando en ello. Estos fragmentos son principalmente números escritos a mano que probablemente se añadirán como fuentes personalizadas.

Roles

Los grupos de estafadores que utilizan Telekopye están organizados en una jerarquía con privilegios de menor a mayor en el siguiente orden:

1. Administradores

2. Moderadores

3. Buenos trabajadores / Bots de apoyo

4. Trabajadores

5. Bloqueados

Hemos observado algunas variantes que enriquecen esta lista con algunas agregados, pero estos cinco roles siguen siendo la base. Nos centramos en cada rol con más detalle en las secciones siguientes.

Telekopye también emplea un sistema de recomendación. Cuando un nuevo Neanderthal quiere unirse al grupo, tiene que rellenar una solicitud (cuánta experiencia en la “industria” tiene, quién lo invitó, etc.). Esta solicitud debe ser aceptada por los moderadores o administradores para que el nuevo Neanderthal pueda unirse.

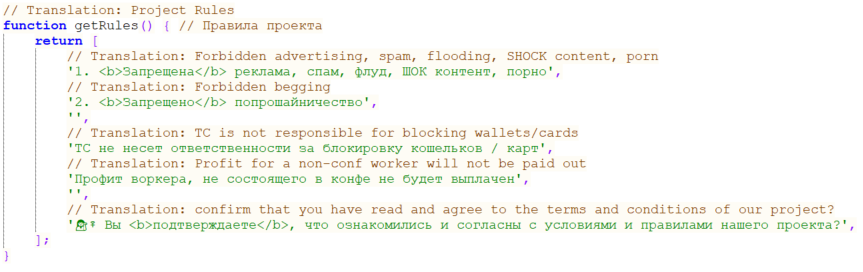

Bloqueado

Un usuario con este rol no puede utilizar ninguna parte del conjunto de herramientas de Telekopye.Las normas que forman parte del código fuente de Telekopye sugieren que se trata de algún tipo de castigo por incumplirlas (Figura 20).

Trabajadores

Este es el rol más común con el que empiezan casi todos los nuevos Neandertales. Con este rol, los neandertales pueden utilizar todas las funciones de Telekopye, excepto la moderación del grupo. Durante el pago, este rol tiene las peores tasas de comisión, como se ve en la Tabla 2.

Tabla 2. Ejemplo de tasas de pago.

Role | Commission to | Commission to recommender | Actual payout |

Workers | 33% | 2% | 65% |

Good workers/Support bots | 23% | 2% | 75% |

Buenos trabajadores/ bots de apoyo

Este rol es un upgrade del rol Trabajador. La única diferencia es que los Neandertales con este rol no tienen que dar un porcentaje tan grande de sus ganancias al dueño de la plataforma.

Para conseguir este rol, los Neandertales deben demostrar su utilidad – realizar una serie de estafas o conseguir una cierta cantidad de fondos robados.

A veces es posible ver que este papel está reservado a los bots de apoyo. No sabemos con certeza cuáles son estos bots.

Moderadores

Los moderadores pueden promover y degradar a otros miembros y aprobar nuevos miembros. No pueden modificar la configuración de Telekopye.

Administradores

Los administradores son el rol más alto en el grupo. Pueden utilizar Telekopye en toda su extensión. Además de las capacidades de los moderadores, pueden modificar la configuración de Telekopye: añadir plantillas de páginas web de phishing, cambiar/añadir direcciones de correo electrónico que utiliza el bot y cambiar las tasas de pago, el tipo de pago, etc.

Cómo evitar ser estafado

La forma más fácil de saber si estás siendo el objetivo de un Neanderthal es fijarte en el lenguaje utilizado en la conversación, sea en un correo electrónico o página web. Aunque, lamentablemente, esto no es infalible, ya que algunos de estos intentos de estafa corrigieron errores gramaticales y de vocabulario.

Insiste en que el intercambio de dinero y bienes sea en persona, cuando sea posible, en el caso de artículos de segunda mano vendidos online, ya que usualmente no están protegidos por instituciones o servicios conocidos y estas estafas son posibles porque los neandertales fingen que ya hicieron un pago online, o ya enviaron el productor que pretendías comprar. Por supuesto que la entrega en persona no siempre es posible, y puede no ser segura por lo que hay que extremar las precauciones, cuando se utiliza un servicio de mercados online.

Evitá enviar dinero a menos que estés seguro; comprueba que la página web no tenga errores gramaticales o fallas de diseño gráfico. Si tienes suerte, una plantilla puede tener algunas imprecisiones. Comprueba también el certificado de la página web y fíjate bien en la URL, que puede hacerse pasar por un enlace real.

Ten cuidado con el ofrecimiento forzado de un medio de pago, si el engaño es de una compra falsa, con frases como “Te enviaré el dinero a través del servicio XYZ. ¿Sabes cómo funciona?”. En su lugar, pregunta por otro tipo de plataforma de pago que te sea familiar. Esto no es infalible porque los estafadores tienen múltiples plantillas que pueden imitar servicios de pagos online, pero es posible que puedas reconocer una plantilla falsa más fácilmente si utilizas un método de pago que conozcas.

Extrema las precauciones si recibes enlaces por mensajes SMS o correos electrónicos, aunque parezcan proceder de una fuente de confianza. Los neandertales no son ajenos a la suplantación de identidad por correo electrónico. Una buena regla general es visitar directamente la página web del supuesto servicio (no utilice el enlace del correo electrónico/SMS), y por caso, consultar en atención al cliente..

Conclusión

Hemos descubierto y analizado Telekopye, un conjunto de herramientas que ayuda a las personas menos técnicas a realizar estafas en línea con mayor facilidad. Estimamos que Telekopye estaba en uso desde al menos 2015. Nos centramos en una versión, analizando sus principales capacidades y descubriendo cómo funciona Telekopye internamente. Estas capacidades incluyen la creación de sitios web de phishing, el envío de SMS y correos electrónicos de phishing y la creación de capturas de pantalla falsas. También describimos la jerarquía de los grupos que utilizan Telekopye. Gracias a nuestra telemetría, también descubrimos que esta herramienta sigue en uso y en desarrollo activo. La segunda entrada del blog Telekopye, que se publicará más adelante, desvela el funcionamiento interno de los grupos de estafa.

Referencias: Intelisis